Un pic de trafic est une excellente nouvelle… jusqu’au moment où il met votre site à genoux. L’enjeu est simple: transformer l’afflux de visiteurs en chiffre d’affaires et en leads, sans faille ni incident. Pour y parvenir, la sécurité doit être pensée en amont, comme une couche de qualité. Dans ce guide pratique Made2Com, nous vous montrons comment préparer votre site avec des actions concrètes, testées sur des dizaines de projets WordPress et WooCommerce d’indépendants, TPE et PME.

Dès l’introduction, posons les priorités et les mots-clés que vous recherchez: sécurité WordPress 2025, protection site WordPress, pare-feu applicatif, mises à jour WordPress, sauvegardes, 2FA, anti brute force, hébergement sécurisé. Pourquoi? Parce que ce sont les piliers de la résilience numérique: une base propre, des accès durcis, une surface d’attaque réduite, et des plans de secours prêts à s’activer. Chez Made2Com, nous considérons la sécurité comme un investissement orienté performance: un site robuste charge plus vite, se classe mieux, convertit plus et rassure vos clients.

Le moment idéal pour agir, c’est avant le pic: campagne média, Black Friday, soldes, salon professionnel, lancement produit, newsletter à forte audience… En consolidant votre WordPress maintenant, vous réduisez les risques de panne, de compromission ou de baisse de performance, et vous gagnez en sérénité au moment où chaque minute compte.

Pourquoi sécuriser WordPress avant le pic de trafic ?

Les pics de trafic révèlent les points faibles. Une simple extension obsolète, une authentification trop permissive, une base de données non optimisée, et c’est la panne. Le coût réel d’une indisponibilité dépasse la perte de vente immédiate: image de marque, SEO (signaux Core Web Vitals dégradés), stress des équipes, SAV saturé. À l’inverse, une préparation méthodique diminue fortement la probabilité d’incident et divise par 2 à 5 le temps moyen de reprise.

Avant un pic, nous recommandons un audit éclair et l’application d’un plan d’actions priorisé: sauvegardes vérifiées, mises à jour maîtrisées, pare-feu applicatif (WAF), rate limiting, 2FA, durcissement serveur, monitoring et plan de reprise. Cette approche couvre la chaîne complète: prévention, détection et remédiation.

Audit éclair: cartographier, prioriser, corriger

1) Cartographier les actifs et dépendances

- Version de WordPress, thème parent/enfant, extensions, MU-plugins.

- Environnements: production, staging, développement.

- Hébergement: version PHP, base MySQL/MariaDB, serveur (Nginx/Apache), CDN, cache.

- Accès: comptes administrateurs, SFTP/SSH, clés API, intégrations tiers.

2) Identifier les risques critiques

- Extensions non maintenues ou vulnérables.

- Administrateurs en surnombre, mots de passe faibles, 2FA absent.

- XML-RPC et /wp-login.php exposés sans anti brute force ni rate limiting.

- Permissions de fichiers trop laxistes, édition de fichiers via le back-office activée.

3) Prioriser par impact et faisabilité

Appliquez le principe 80/20: corrigez d’abord ce qui réduit le plus la surface d’attaque avec l’effort le plus faible (mises à jour critiques, 2FA, WAF) puis traitez l’optimisation serveur et les scénarios de reprise.

Les sauvegardes: votre filet de sécurité numéro 1

Avant tout pic, vos sauvegardes doivent être impeccables. Sans elles, aucun plan de reprise n’est fiable.

Stratégie 3-2-1

- 3 copies de vos données (production + 2 copies de sauvegarde)

- 2 supports différents (ex: stockage objet + NAS)

- 1 copie hors site/zone (ex: cloud chiffré)

Programmez des sauvegardes incrémentales quotidiennes (fichiers + base) et une complète hebdomadaire. Chiffrez, versionnez, et définissez des politiques de rétention adaptées au volume et à la criticité (ex: 30 jours pour un site e-commerce).

Testez la restauration sur un environnement de staging. Sans test, une sauvegarde n’est qu’une hypothèse. Simulez un rollback complet (fichiers + base) et vérifiez les flux essentiels: connexion, recherche, panier, paiement, formulaires.

Astuce: pour fiabiliser la base, planifiez un mysqldump avec compressions et vérifiez la cohérence des tables WooCommerce (ordres, posts, meta). Évitez d’exécuter des sauvegardes au cœur du pic de charge.

Mises à jour WordPress et extensions: zéro surprise

Les mises à jour WordPress, du thème et des extensions sont un levier majeur de réduction des vulnérabilités. Cependant, tout doit se faire sans perturber la production.

Bonnes pratiques

- Activez les mises à jour automatiques de sécurité mineures de WordPress.

- Programmez un créneau de mise à jour en heures creuses, avec lock de maintenance.

- Appliquez d’abord en staging, validez les flux critiques, puis déployez en production.

- Consultez les changelogs: correctifs de sécurité, compatibilité PHP/WordPress.

- Supprimez les thèmes/extensions inactives; ce sont des surfaces d’attaque inutiles.

Si vous utilisez Composer ou un gestionnaire privé, épinglez les versions (pinning) et testez la montée de version dans un pipeline CI. Chez Made2Com, nous couplons souvent les mises à jour à des tests fonctionnels rapides: login, création d’article, process commande, webhooks.

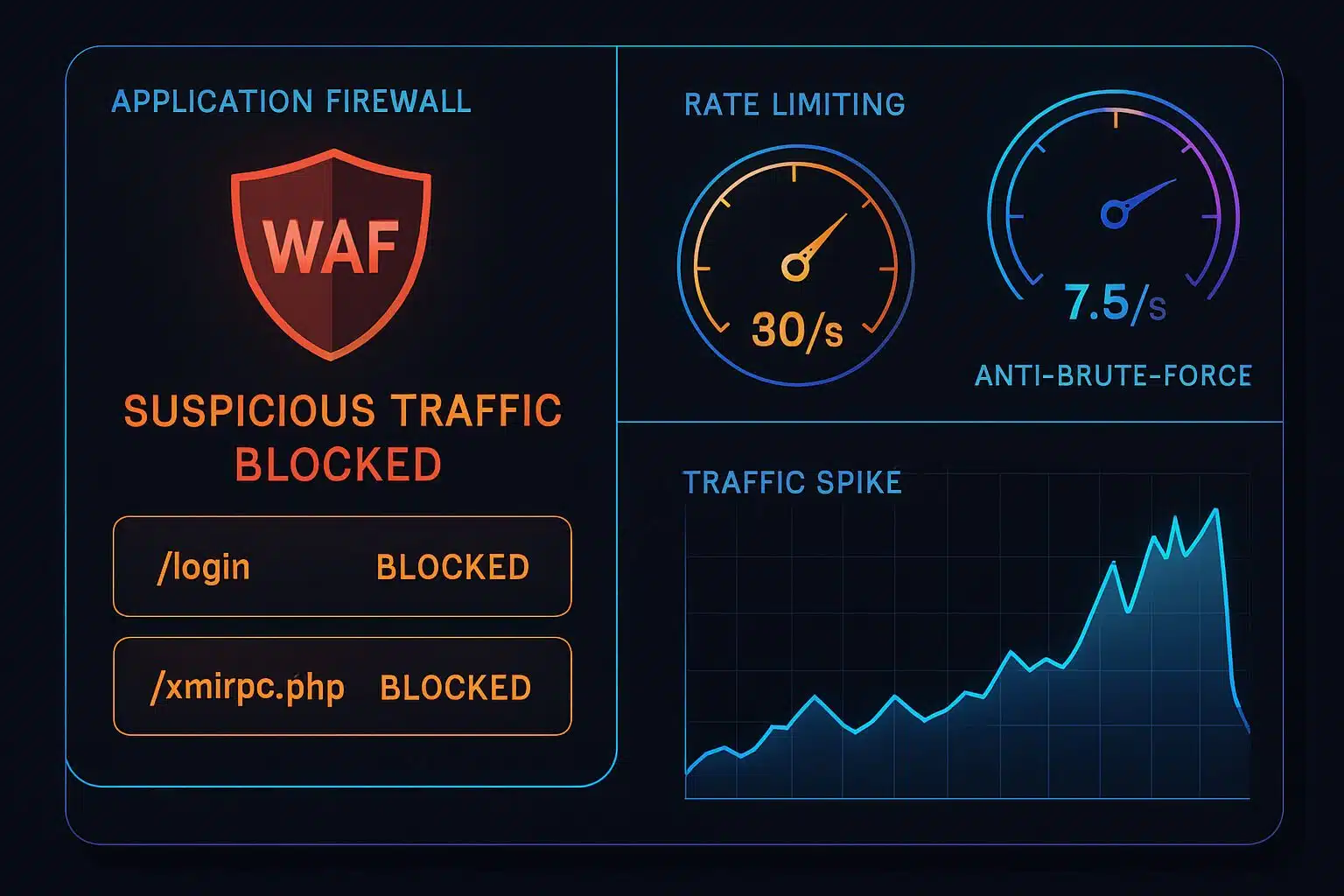

Pare-feu applicatif (WAF), rate limiting et anti brute force

Un pare-feu applicatif protège votre site au plus près de l’application. Combinez WAF + rate limiting + anti brute force pour bloquer les scans, les tentatives de connexion massives et l’abus d’API.

À l’edge et/ou à l’application

- Edge WAF (ex: proxy/Cloud CDN) pour filtrer avant d’atteindre le serveur.

- WAF applicatif (ex: plugin dédié) pour des règles fines au niveau WordPress.

Activez la protection de /wp-login.php et /xmlrpc.php (anti brute force, CAPTCHA/Turnstile, listes grises). Ajoutez des règles de rate limiting: peu d’effort, gros impact.

# Exemple Nginx - rate limiting basiquelimit_req_zone $binary_remote_addr zone=one:10m rate=10r/s;server { location = /wp-login.php { limit_req zone=one burst=20 nodelay; include fastcgi_params; } location = /xmlrpc.php { deny all; # ou limit_req plus strict si nécessaire }}Si vous utilisez Apache, mod_evasive/mod_security (avec l’OWASP CRS) sont des options robustes. Documentez vos règles afin de pouvoir les relâcher ou les resserrer pendant le pic selon la télémétrie.

2FA et hygiène des accès: verrouiller l’humain

L’humain est souvent la première faille. Déployez la 2FA (authentification à deux facteurs) pour tous les comptes administrateurs, et idéalement pour les éditeurs et gestionnaires de boutique. Interdisez le compte «admin», imposez des mots de passe forts et des clés d’application pour les intégrations.

- Audit des comptes inactifs; suppression des accès superflus avant le pic.

- Rotation des mots de passe sensibles, gestionnaire de mots de passe d’équipe.

- SSO d’entreprise si possible (SAML/OAuth), journalisation des connexions.

Ajoutez une protection anti brute force au niveau login et/ou un défi (captcha) contextuel: par exemple, déclencher un défi si 5 tentatives échouent sur 1 minute.

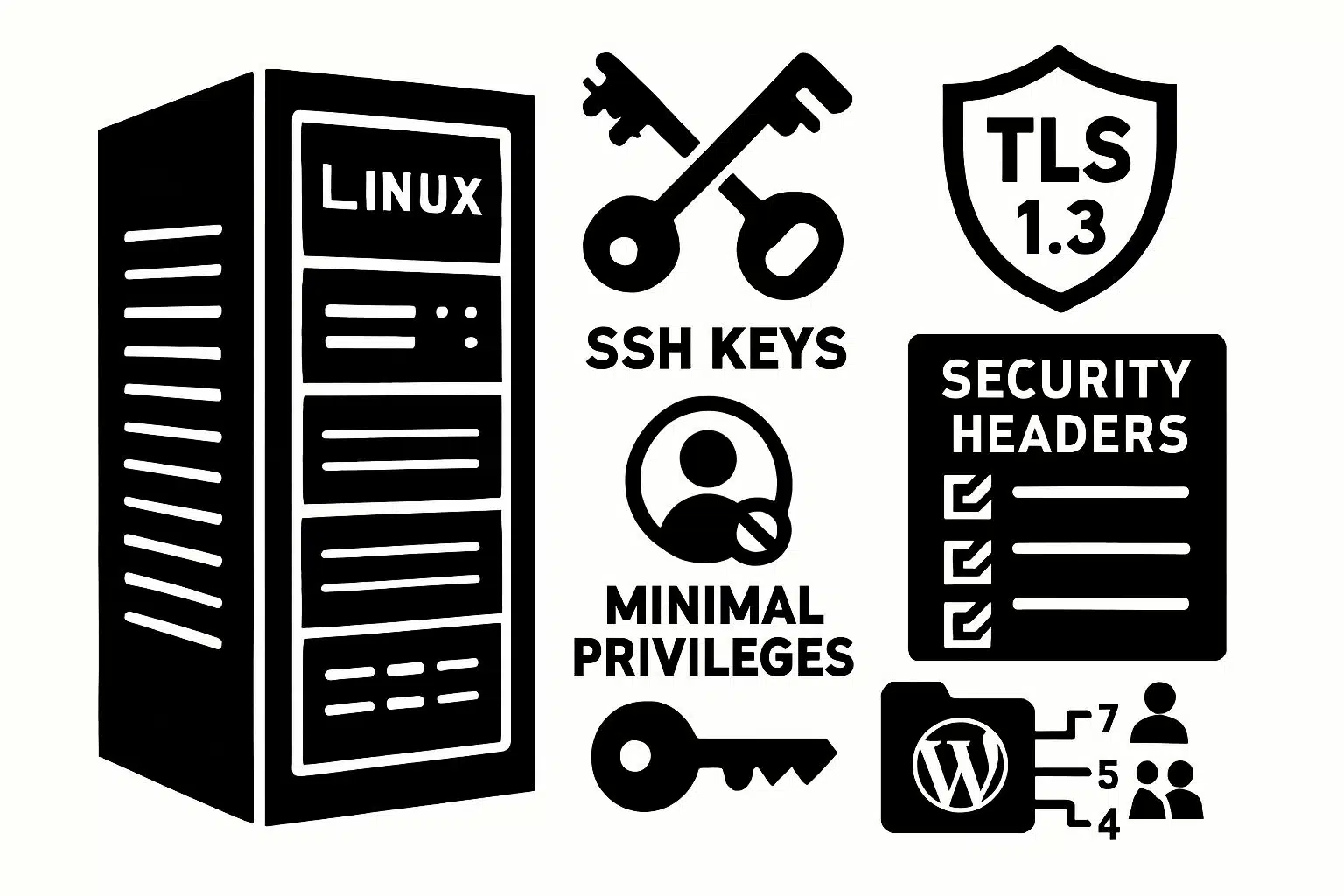

Durcissement serveur et hébergement sécurisé

Un hébergement sécurisé est votre base. Durcir le serveur réduit considérablement les opportunités d’attaque et améliore les performances.

Points clés de durcissement

- Versionner et mettre à jour l’OS, PHP, services (TLS 1.3, HTTP/2/3 si possible).

- Isolation par site (containers/VM/chroot), principe du moindre privilège.

- SSH par clés, désactivation de root login, MFA sur le bastion.

- Permissions:

wp-config.phpen 400/440, répertoires en 750/755, fichiers en 640/644. - Désactiver l’édition de fichiers depuis l’admin.

// wp-config.phpdefine('DISALLOW_FILE_EDIT', true);Ajoutez des en-têtes de sécurité (HSTS, X-Content-Type-Options, X-Frame-Options, CSP adaptée) et minimisez l’exposition de la version de serveur. ModSecurity (avec le Core Rule Set) ou NAXSI sont d’excellents compléments côté serveur.

Performance et sécurité: le duo gagnant

La sécurité n’est pas un frein à la performance; c’est l’inverse. En réduisant les abus (bot scraping, brute force, spam), vous libérez des ressources pour les vrais visiteurs. De plus, un CDN avec cache bien réglé réduit la charge serveur et améliore la stabilité pendant les pics.

- Cache page/objet, CDN, optimisation base de données.

- Compression Brotli/Gzip, HTTP/2/3, TLS 1.3.

- Surveillance TTFB, taille HTML, nombres de requêtes, images optimisées.

Résultat: un site plus rapide, mieux classé, et plus résilient face aux attaques de volumétrie ou de couche applicative.

Monitoring et alerting: voir, comprendre, agir

Le monitoring transforme l’inconnu en gérable. Mettez en place:

- Uptime monitoring avec alertes multi-canaux (email, Slack, SMS).

- Métriques d’application (erreur PHP, 5xx, taux d’échec de checkout, délais d’API).

- Logs centralisés et recherche rapide (erreurs, accès, WAF, PHP-FPM).

- Alertes comportementales: hausse anormale des 404, explosion des tentatives login.

Avant le pic, définissez des seuils. Pendant le pic, suivez une console de pilotage: disponibilité, latence, erreurs, CPU/RAM, saturation DB, file PHP-FPM. Après le pic, analysez la télémétrie: où avez-vous frôlé les limites? C’est la base de l’amélioration continue.

Plan de reprise d’activité (PRA): quand l’incident arrive

Impossible de réduire le risque à zéro. Un bon PRA limite l’impact. Définissez clairement:

- RTO (Recovery Time Objective): temps de reprise visé.

- RPO (Recovery Point Objective): perte de données acceptable.

- Playbooks: rollback de version, désactivation ciblée d’extensions, purge cache/CDN.

- Escalade: qui décide, qui communique, qui exécute, sur quel canal.

- Messages pré-rédigés: page d’incident, email, réseaux sociaux, support.

Testez le PRA au calme: simulateur d’incident, mesure des temps, points de friction. Un PRA testé vaut dix pages théoriques.

Audit sécurité WordPress express (48h)

Avant votre pic de trafic, nos experts passent votre site au peigne fin: sauvegardes, mises à jour, WAF, 2FA, monitoring et plan de reprise.

Checklist d’avant-pic: J-14 à J+1

J-14

- Audit sécurité, identification des vulnérabilités et dettes techniques.

- Plan de mises à jour, inventaire des accès, activation 2FA.

- Stratégie 3-2-1 de sauvegardes, tests de restauration en staging.

J-7

- Déploiement WAF, règles rate limiting, anti brute force.

- Durcissement serveur: permissions, headers, désactivation d’édition.

- Monitoring et alerting prêts; seuils et destinataires validés.

J-3

- Tests de charge légers sur pages clés (vitrine/checkout/formulaires).

- Gel des versions (freeze) sauf correctif critique.

- Brief équipe: rôles, plan d’escalade, messages d’incident pré-rédigés.

Jour J

- Console de monitoring ouverte; canal d’équipe actif.

- Surveillance 5xx, latence, DB, PHP-FPM, erreurs WordPress/WooCommerce.

- Ajustement dynamique des règles WAF/limites si nécessaire.

J+1

- Post-mortem: métriques, points durs, plan d’amélioration.

- Déverrouillage des versions, mise à jour des playbooks.

- Optimisations de performance et de sécurité à froid.

Outils et ressources utiles

- WordPress: guide officiel de durcissement – Hardening WordPress.

- Sécurité applicative: OWASP Top 10 pour comprendre les risques majeurs.

- Protection: WAF edge (ex: proxy/Cloud), WAF applicatif, ModSecurity/NAXSI.

- Anti brute force: Fail2ban/CrowdSec, limites sur /wp-login et /xmlrpc.

- Backups: snapshots + sauvegardes incrémentales, stockage objet chiffré.

- Monitoring: uptime + logs centralisés + métriques applicatives.

Étude de cas: quand la préparation paie

Un e-commerçant local (TPE) nous sollicite avant une opération radio nationale. Problèmes identifiés: 2 extensions obsolètes, pas de 2FA, XML-RPC ouvert, sauvegardes non testées. En 7 jours, nous mettons en place la stratégie 3-2-1, un staging, un WAF à l’edge, des règles de rate limiting, un durcissement serveur et un PRA simple. Le jour J, le trafic est x6, la latence reste stable, aucun 5xx. Une tentative de brute force est stoppée par la 2FA et les limites. Résultat: +22% de conversion et 0 incident.

Cette préparation n’a rien de magique: elle suit une méthode fiable, reproductible, et adaptée aux contraintes d’indépendants et de PME. C’est exactement l’approche que nous appliquons au quotidien chez Made2Com, avec transparence et pédagogie.

Erreurs courantes à éviter

- Se fier à une seule sauvegarde non testée.

- Reporter des mises à jour critiques «pour après la campagne».

- Activer un WAF le jour J sans période d’apprentissage.

- Laisser trop d’administrateurs, sans 2FA obligatoire.

- Oublier le monitoring et découvrir un incident via les clients.

- Confondre vitesse et précipitation: chaque changement en production doit être réversible.

Conclusion: sécurité = performance durable

Sécuriser WordPress avant un pic de trafic, c’est protéger votre chiffre d’affaires, votre image et votre SEO. Avec des sauvegardes solides, des mises à jour maîtrisées, un pare-feu applicatif, du rate limiting, la 2FA, un hébergement sécurisé, du monitoring et un plan de reprise, vous abordez vos campagnes avec sérénité. Et si vous préférez déléguer cette préparation à des spécialistes WordPress & WooCommerce, notre équipe Made2Com est là pour vous accompagner avec une méthode claire, des résultats mesurables et un langage simple.